大家好,我们现在来讲解关于加密方面的知识,说到加密我认为不得不提MD5,因为这是一种特殊的加密方式,它到底特殊在哪,现在我们就开始学习它

全称:message-digest algorithm 5

翻译过来就是:信息 摘要 算法 5

加密和摘要,是不一样的

加密后的消息是完整的;具有解密算法,得到原始数据;

摘要得到的消息是不完整的;通过摘要的数据,不能得到原始数据;

所以,当看到很多人说,md5,加密,解密的时候,呵呵一笑就好了。

MD5长度

有人说md5,128位,32位,16位,到底md5多长?

md5的长度,默认为128bit,也就是128个0和1的二进制串。

这样表达是很不友好的。

所以将二进制转成了16进制,每4个bit表示一个16进制,

所以128/4 = 32 换成16进制表示后,为32位了。

为什么网上还有md5是16位的呢?

网上有很多帖子,md5 32位 16位 加密 区别。

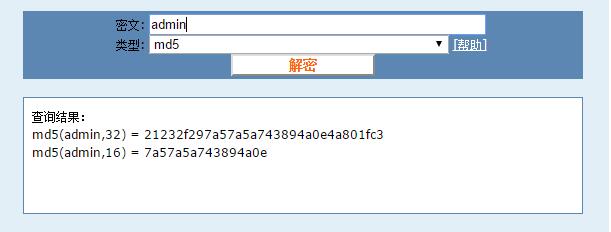

仔细观察admin生成的32位和16位的md5值……

查询结果:

md5(admin,32) =21232f297a57a5a743894a0e4a801fc3

md5(admin,16) = 7a57a5a743894a0e

看出来了吧!

其实16位的长度,是从32位md5值来的。是将32位md5去掉前八位,去掉后八位得到的。

MD5的作用

①一致性检验,最上面那个例子

②数字签名,还是最上面那个例子。只是把md5看出了一个指纹,按了个手印说明独一无二了。

③安全访问认证,这个就是平时系统设计的问题了。

在用户注册时,会将密码进行md5加密,存到数据库中。这样可以防止那些可以看到数据库数据的人,恶意操作了。

md5是唯一的吗?

md5作为数据库中的主键可行吗?这就涉及到一个问题,md5值是唯一的吗?答案是,不唯一。

但是一个md5值,可能对应多个原始数据。

md5不能破解吗?

md5是不可逆的,也就是没有对应的算法,从生产的md5值逆向得到原始数据。

但是如果使用暴力破解,那就另说了。

Java语言中生成MD5的值

特点

-

public class MD5Test { -

//main测试类 -

public static void main(String[] args) { -

String result = getMD5("aaa"); -

System.err.println(result); -

} -

/** -

* 生成md5 -

* @param message -

* @return -

*/ -

public static String getMD5(String message) { -

String md5str = ""; -

try { -

MessageDigest md = MessageDigest.getInstance("MD5"); -

//2 将消息变成byte数组 -

byte[] input = message.getBytes(); -

//3 计算后获得字节数组,这就是那128位了 -

byte[] buff = md.digest(input); -

//4 把数组每一字节(一个字节占八位)换成16进制连成md5字符串 -

md5str = bytesToHex(buff); -

} catch (Exception e) { -

e.printstacktrace(); -

} -

return md5str; -

} -

/** -

* 二进制转十六进制 -

* @param bytes -

* @return -

*/ -

public static String bytesToHex(byte[] bytes) { -

StringBuffer md5str = new StringBuffer(); -

//把数组每一字节换成16进制连成md5字符串 -

int digital; -

for (int i = 0; i < bytes.length; i++) { -

digital = bytes[i]; -

if(digital < 0) { -

digital += 256; -

} -

if(digital < 16){ -

md5str.append("0"); -

} -

md5str.append(Integer.toHexString(digital)); -

} -

return md5str.toString().toupperCase(); -

} -

}

tagged with JAVA, md5, MD5长度, 加密, 唯一, 摘要, 生成, 破解

1.长度固定:

-

不管多长的字符串,加密后长度都是一样长

作用:方便平时信息的统计和管理 -

2.易计算:

字符串和文件加密的过程是容易的.

作用: 开发者很容易理解和做出加密工具 -

3.细微性

一个文件,不管多大,小到几k,大到几G,你只要改变里面某个字符,那么都会导致MD5值改变.

作用:很多软件和应用在网站提供下载资源,其中包含了对文件的MD5码,用户下载后只需要用工具测一下下载好的文件,通过对比就知道该文件是否有过更改变动. -

4.不可逆性

你明明知道密文和加密方式,你却无法反向计算出原密码.

作用:基于这个特点,很多安全的加密方式都是用到.大大提高了数据的安全性

加密字符串

逻辑思维:

-

MessageDigest md5 = MessageDigest.getInstance("MD5"); -

2.信息摘要对象是对字节数组进行摘要的,所以先获取字符串的字节数组.

byte[] bytes = str.getBytes(); -

byte[] digest = md5.digest(bytes); -

4.把摘要数组中的每一个字节转换成16进制,并拼在一起就得到了MD5值.

(PS,有些转换过来得到的是前面有6个f的情况,如:ffffff82,这是因为前面有6组4个1,所以提前把这6组1111先变成0就好了,然后再转16进制就没有f了)

(其实也可以在后面续把f去掉)

版权声明:本文内容由互联网用户自发贡献,该文观点与技术仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 [email protected] 举报,一经查实,本站将立刻删除。