目录

一、处理密码加密

使用Spring Security框架可以实现Bcrypt算法加密,是非常安全的对密码进行加密处理的算法!

关于Spring Security框架的依赖参考代码是:

<!-- https://mvnrepository.com/artifact/org.springframework.boot/spring-boot-starter-security -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

<version>2.3.3.RELEASE</version>

</dependency>先测试使用Spring Scurity中的密码加密工具实现加密的处理,在straw-api-user项目的StrawApiUserApplicationTests测试中编写并执行测试方法:

// 测试加密

@Test

void bcryptEncode() {

BCryptPasswordEncoder passwordEncoder = new BCryptPasswordEncoder();

String rawPassword = "1234";

for (int i = 0; i < 50; i++) {

String encodePassword = passwordEncoder.encode(rawPassword);

System.err.println("encodePassword=" + encodePassword);

// $2a$10$7LdRrW5q6It4F9Oxd4LDKucSXfgP9rz48UP2XrlEO70BJZ05v95GS

// $2a$10$5ou0o6KEOiSfTInPJtN7K.nxtz1ZA1.VOwYApnTHpVDbaax//jdui

// $2a$10$Im9/1z1jNCf31GP10E90mOBrZhaMiU2GllVvzvqsvCumUl41hMaWO

}

}

// 测试验证密码

@Test

void bcryptMatches() {

BCryptPasswordEncoder passwordEncoder = new BCryptPasswordEncoder();

String rawPassword = "1234";

String encodePassword = "$2a$10$5ou0o6KEOiSfT8nPJtN7K.nxtz1ZA1.VOwYApnTHpVDbaax//jdui";

boolean result = passwordEncoder.matches(rawPassword, encodePassword);

System.err.println("原文=" + rawPassword);

System.err.println("密码=" + encodePassword);

System.err.println("验证结果=" + result);

}为了避免在UserServiceImpl中直接使用Spring Security依赖中的BCryptPasswordEncoder而导致业务层需要依赖于Spring Security框架,应该先在cn.tedu.straw.api.user.util包中创建PasswordUtils工具类,通过这个工具类来处理密码加密,则业务层将不再依赖于Spring Security框架了,即使以后项目改版不再使用Spring Security,也只需要调整PasswordUtils工具类,而不需要调整业务层!

关于PasswordUtils工具类的代码:

/**

* 处理密码加密相关任务的工具类

*/

public class PasswordUtils {

/**

* 密码加密器

*/

private static BCryptPasswordEncoder passwordEncoder = new BCryptPasswordEncoder();

/**

* 执行密码加密

*

* @param rawPassword 密码的原文,即原始密码

* @return 密码的密码,即基于原文加密得到的结果

*/

public static String encode(String rawPassword) {

String encodePassword = passwordEncoder.encode(rawPassword);

return encodePassword;

}

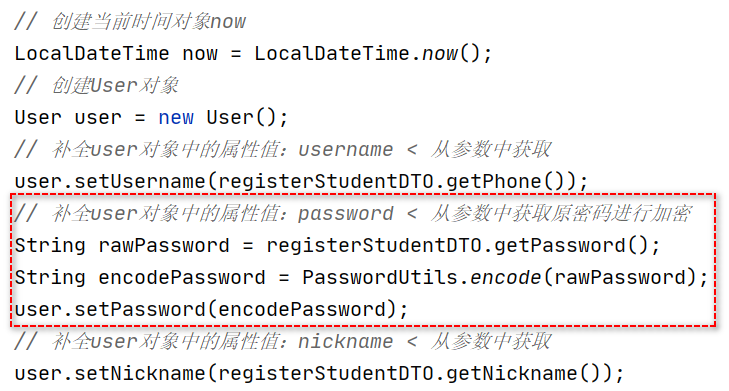

}然后,在UserServiceImpl中,调用PasswordUtils对用户提交的密码进行加密,并将加密结果封装到最终执行插入的数据中,则保存到数据库中的就是加密过后的密码:

完成后,可以通过单元测试类UserServiceTests中的方法进行测试注册,最终,在数据表中的新注册数据的密码将是加密后的密码!

二、关于Spring Security框架验证登录

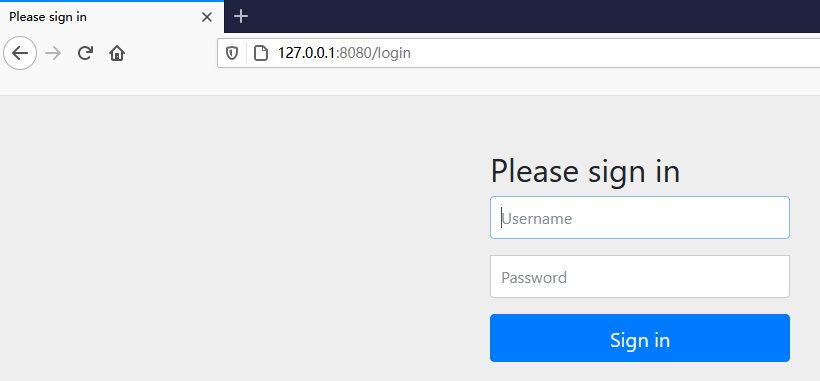

一个项目中,一旦添加了Spring Security框架,默认情况下,所有的请求都是要求登录的!当通过浏览器访问任意路径时,都会打开登录页面:

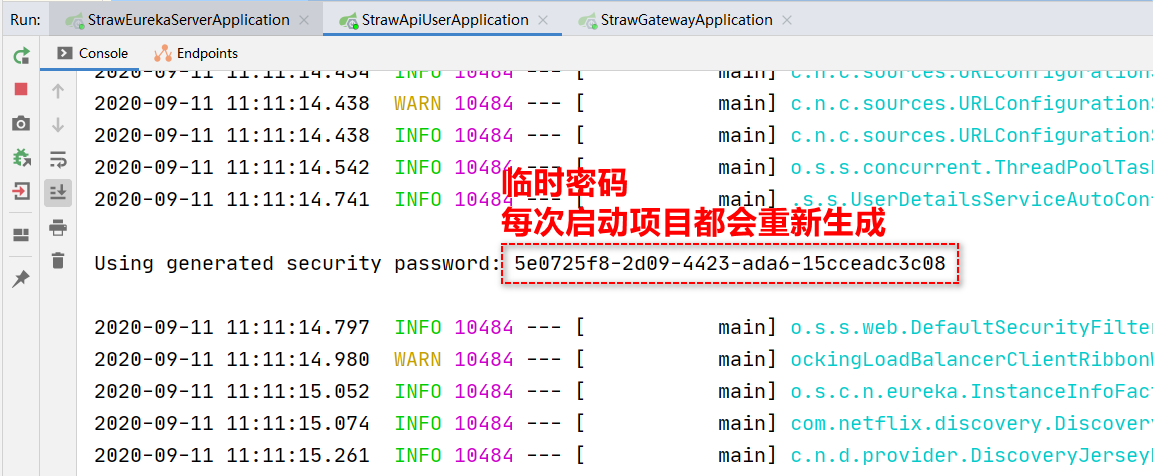

在默认情况下,登录的用户名是user,密码在启动日志中:

所以,可以通过user及以上临时生成的密码进行登录,当登录成功后,将跳转页面!在打开登录页面之前如果URL是某个页面的URL,则登录成功后就会自动跳转到那个页面,如果在打开登录之前URL并不指向某个页面,则登录成功后就自动跳转到服务器的根级路径,例如跳转到 http://localhost:8080 ,所以,如果不存在对应的页面时,在浏览器中可能显示404错误。

每次启动项目时,都会在启动日志中提示新生成的密码,在开发测试时非常不方便,也可以在application.properties中自定义测试使用的用户名和密码:

添加了自定义配置后,重启straw-api-user项目,在启动日志中,也不再提示临时密码了,登录时,需要使用以上配置的用户名和密码!

在实际应用中,也不可能使用配置文件来保存用户的用户名和密码,毕竟一个软件的用户可能有很多个,用户名和密码的值也都是由用户来决定的,而不是开发人员或运维人员决定的,所以,以上在配置文件中配置用户名和密码只是一个临时的做法!

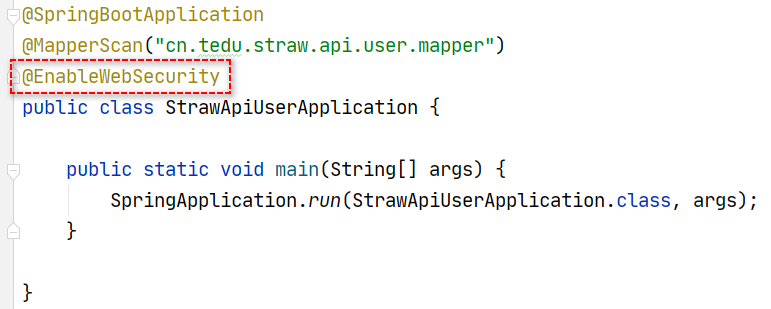

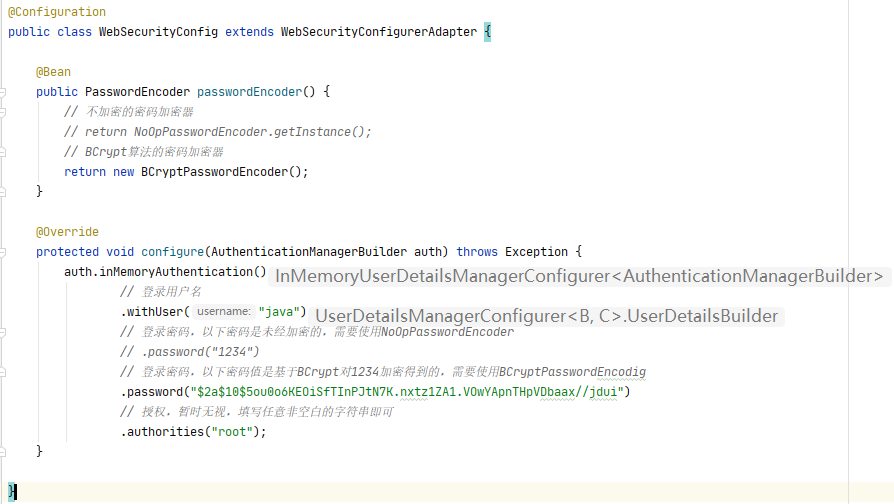

如果要在程序中配置用户名和密码,需要自定义类,继承自WebSecurityConfiguerAdapter类,并重写void onfigure(AuthenticationManagerBuilder auth)方法,在这个方法中配置所使用的用户名和密码、密码加密器,并且,这个自定义类必须是配置类,且需要在任意配置类中开启@EnableWebSecurity注解。

例如,在启动类的声明之前添加@EnableWebSeucurity注解:

然后,在cn.tedu.straw.api.user下创建security.WebSecurityConfig类:

一旦在

WebSecurityConfigureAdapter的子类中配置用户名和密码,在application.properties中配置的用户名和密码就失效了,可以application.properties中配置去除,当然,即使没有去除,也不会发挥作用!

在使用WebSecurityConfigurerAdapter的子类配置用户名、密码时,需要指定“密码加密器”,如果配置的密码是原文,需要使用NoOpPasswordEncoder,如果配置的密码是通过BCrypt算法加密得到的,需要使用BCryptPasswordEncoder!

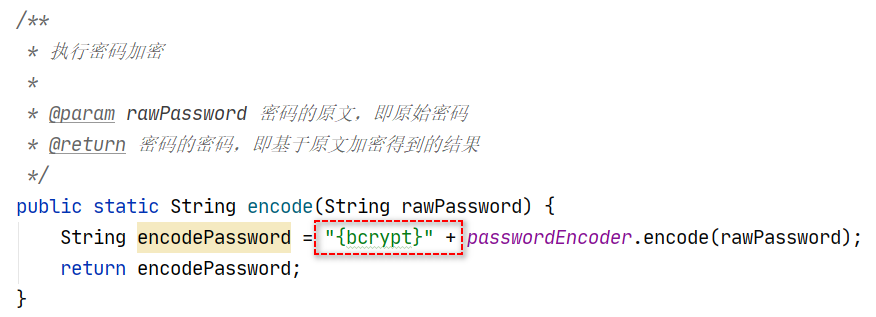

在Spring Security中,也允许不指定密码加密器,而是在密文之前使用前缀来表示加密算法,也称之为“密码加密器的id”,例如:

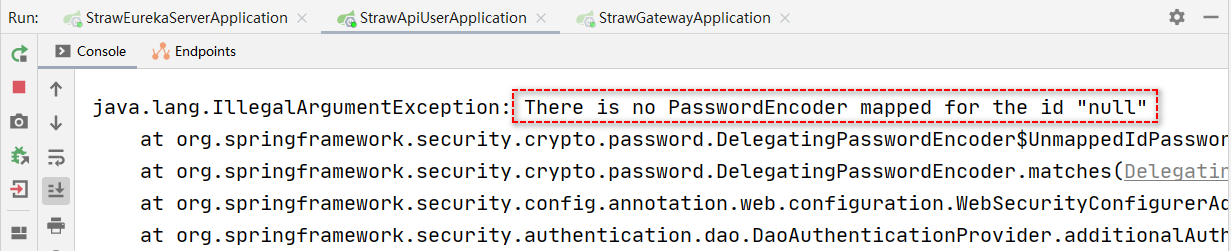

如果没有通过任何方式指定密码加密器,或者指定的前缀是不可识别的,会出现如下错误:

使用这种做法时,由于不需要配置密码加密器交给Spring框架进行管理,所以,在同一个项目中,甚至可以使用多种不同的加密的处理方式!

由于添加前缀来指定密码加密器的方式更加灵活,所以,推荐使用这种做法,则在PasswordUtils中,为加密得到的密文也添加{bcrypt}前缀,则最终用户注册时保存到数据库中的密码都是有{bcrypt}前缀的:

至此,“学生注册”功能全部完成!为了保证后续功能可以正常执行,应该先将当前user表中的数据全部删除:

关于清空

user数据表,可以执行的SQL语句有:

truncate user;delete from user;以上第1种SQL语句是清空整张表,包括表中的数据、建立的各种KEY值关系,典型的表现还包括自动编号的id将还原为从1开始编号,相当于把这张数据表还原到了最初创建出来时的状态,而以上第2种SQL语句是删除整张表中的所有数据。

然后,通过软件的界面,注册一批新的用户,先做准备工作,先在straw-gateway的application.properties添加配置:

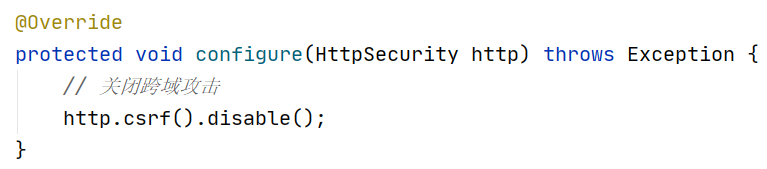

然后,在straw-api-user的WebSeucrityConfig中重写void configure(HttpSecurity http)方法,在方法中关闭跨域攻击:

然后,就可以通过 http://localhost/register.html 注册账号了,要求:

- 至少使用5个不同的用户,表示后续将使用到的“老师”的账号;

- 至少另注册1个以上的“学生”账号。

注意:由于设置关闭跨域攻击时,调用方法的参数http对象进行设置,Spring Security默认就不再对任何请求进行验证了!

三、使用Spring Security框架验证授权访问

在一个系统中,可能存在多种不同权限的用户,可以执行不同的操作,例如,管理员可以查看用户列表,可以删除用户,可以修改用户信息,也可以查看某个用户的详情,但是,普通用户可能就只能查看用户详情,查看用户列表,却不可以删除用户,也不可以修改别的用户的信息!所以,同一个系统中的各用户的权限可能是不相同的!

Spring Security提供了一套关于授权访问的机制,允许不同的用户访问不同的路径,如果某个用户不具备相关权限却提交了请求,将相应错误!

可以先在controller包中创建TestController作为临时测试使用的控制器,在这个控制器中添加处理几种请求:

package cn.tedu.straw.api.user.controller;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;

@RestController

@RequestMapping("/test")

public class TestController {

// http://localhost:8080/test/admin/delete

@GetMapping("/admin/delete")

public String delete() {

return "admin delete";

}

// http://localhost:8080/test/admin/update

@GetMapping("/admin/update")

public String update() {

return "admin update";

}

// http://localhost:8080/test/user/list

@GetMapping("/user/list")

public String list() {

return "user list";

}

// http://localhost:8080/test/user/info

@GetMapping("/user/info")

public String info() {

return "user info";

}

}在自定义的WebSecurityConfig类中,void configure(AuthenticationManagerBuilder auth)方法是用于验证用户登录并授权的,例如:

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication()

// 配置第1个用户,将是管理员账号,具有4种权限

.withUser("root")

// 登录密码,以下密码值是基于BCrypt对1234加密得到的,需要使用BCryptPasswordEncodig

.password("{bcrypt}$2a$10$5ou0o6KEOiSfTInPJtN7K.nxtz1ZA1.VOwYApnTHpVDbaax//jdui")

// 授权,权限可以使用字符串数组来表示,字符串都是自定义的

.authorities("a_delete", "a_update", "u_list", "u_info")

// 继续配置

.and()

// 配置第2个用户,将是普通用户的账号,只具有2种权限

.withUser("mike")

.password("{bcrypt}$2a$10$5ou0o6KEOiSfTInPJtN7K.nxtz1ZA1.VOwYApnTHpVDbaax//jdui")

.authorities("u_list", "u_info");

}以上代码中,调用authorities()方法配置的值是一些权限标识,表示该用户登录成功后将具备什么的权限,值中的这些字符串都是自定义,字符串值的数量也可以自定义,注意:以上方法只完成授权,并不进行验证,具体某用户登录后能不能执行哪些访问,会在后续访问时再检查权限。

然后,重写的void configure(HttpSecurity http)方法是用于配置验证表单及授权的,例如是否需要登录,哪些权限标识对应哪些访问路径等,如果要实现以上配置的2个用户在实际访问时具有不同的权限,需要重写这个方法:

@Override

protected void configure(HttpSecurity http) throws Exception {

// 配置验证授权

http.authorizeRequests()

.antMatchers("/test/admin/delete").hasAuthority("a_delete")

.antMatchers("/test/admin/update").hasAuthority("a_update")

.antMatchers("/test/user/list").hasAuthority("u_list")

.antMatchers("/test/user/info").hasAuthority("u_info")

.anyRequest().authenticated();

// 启用登录表单

http.formLogin();

// 关闭跨域攻击

http.csrf().disable();

}以上代码中 :

authorizeRequests():对请求进行授权;antMatchers():匹配被授权的路径,在配置路径值时,可以使用通配符,通配符规则与SpringMVC中的拦截器相同(注意:此处与SpringMVC没有关系);hasAuthority():之前通过antMatchers()配置的路径需要具备什么样的权限标识;anyRequest().authenticated():任何其它请求(调用该方法之前还没有配置过的请求路径)都已经授权;formLogin():启用登录表单来验证用户登录。

注意:通常为了使得权限标识更加易于表达相关的意义,会将这些权限标识设计成URL的风格,例如表达“删除用户的权限”时,会用/user/delete作为权限标识,表达“查看用户列表的权限”时,会使用/user/list作为权限标识。

四、使用UserDetails验证用户信息

在Spring Security中,定义了UserDetails接口,用于表示封装用户信息的数据类型,另外,还定义了UserDetailsService接口,该接口中的抽象方法要求返回UserDetails类型的对象:

public interface UserDetailsService {

UserDetails loadUserByUsername(String username) throws UsernameNotFoundException;

}可以看到,接口中的抽象方法名为loadUserByUsername(),意为“根据用户名加载用户信息”,在Spring Security框架完成登录验证(判断用户名与密码是否正确)时,会将用户在登录页面填写的表单中的“用户名”作为参数来调用这个方法,该方法应该返回UserDetails类型的对象,该对象中应该包括用户的相关信息,例如密码、权限标识等,然后,Spring Security会自动根据这些信息完成登录验证及权限!

所以,对于开发人员而言,需要做到的就是实现以上接口,能够根据用户名将匹配的密码、权限标识等信息查出来即可,剩下的工作都是由Spring Security框架自动完成的!

先在cn.tedu.straw.api.user.security包中自定义类,实现UserDetailsService接口:

然后,再次重新编写WebSecurityConfig类中的void configure(AuthenticationManagerBuilder auth)方法:

附:关于密码加密【续】

在Spring框架中,DigestUtils只提供了MD5算法的API,并不包含其它算法的API,如果需要使用其它消息摘要算法,需要添加commons-codec的依赖,需要使用的工具类的类名也是DigestUtils。

通过简单的使用消息摘要算法实现运算,可以发现:

- 某种消息摘要算法的运算结果的长度是固定的,例如,无论原文有多长,

MD5的运算结果一定是32位长度的十六进制数,而SHA-512的运算结果一定是128位长度的十六进制数; - 原文相同时,反复运算,得到的摘要结果:相同

- 原文不同时,反复运算,得到的摘要结果:几乎不会相同

使用消息摘要算法时,对原文的长度是没有要求的,也可以理解为“原文存在无限种可能”,但是,摘要数据的长度是固定的,也可以理解为“摘要的种类是有限的”,则必然存在N种不同的原文对应的摘要是完全相同的!

如果将消息摘要应用于密码加密,则表现为:有无限种不同的原始密码都可以通过同一个账号的密码验证!

以MD5算法为例,其运算结果是32位长度的十六进制数,如果把这些十六进制数转换为二进制数,长度就是128位,所以,MD5算法是128位的算法!

SHA-1是160位算法,SHA-256是256位算法,SHA-384是384位算法,SHA-512是512位算法。

虽然在消息摘要算法中,原文与摘要的对应关系是N:1,看似非常不安全,但是,由于这些算法的位数极长,超出了计算机在有限时间内穷举的可能性,所以,根据某个原文得到摘要后,期望通过穷举来找到另一个原文也对应相同的摘要,几乎是不可能完成的!

另一方面,由于所有软件都会约定原始密码的长度,例如限制为6~16位的长度,既然原始密码是有限的种类的,在非常低概率的对应关系中,甚至可以理解为原始密码与摘要结果的对应关系必须是1:1,而不是N:1。

所以,综上所述,使用消息摘要算法来处理密码加密是安全的!(之所以Spring框架只内置了MD5算法的API,而不包含更高位数的算法的API,可能是因为它认为MD5处理密码就已经足够安全了)

另外,关于MD5的破解,首先,关于消息摘要算法的破解指的是寻找算法的碰撞概率是否与设计的相符,如果找出碰撞的数据,甚至提供算法依据,就是实现了“破解”!MD5算法的破解是真实存在的,是由中国的王小云教授实现的!

碰撞:假设原文A通过消息摘要算法运算得到X,原文B使用相同的算法得到的运算结果也是X,则称之为碰撞;

以MD5为例,它是128位的算法,理论上来说,如果一定要找出以上所说的原文B,需要执行的运算次数应该大于2的128次方!

如果以“根据摘要结果逆向运算得到原文”作为“破解”标准,本身就是对于消息摘要算法的误解!

关于MD5破解的另一个关注点在于:网络上有许多网站提供所谓的“在线破解”,只要在这些网站上输入摘要数据,就能显示出原文!其实,这些网站并没有实现破解,只是它们使用数据库记录了大量的原文和摘要的对应关系,在网友尝试“破解”时,这些网站只要执行例如select 原文 from 表 where 摘要=?的查询即可得到结果!由于数据库的存储数据的量是有限的,所以,这些网站也不可能存储所有的对应关系,就必然存在某些摘要结果是查不到原文的!

为了确保用户密码的安全性,在开发时,应该:

- 要求用户必须使用更高强度安全的密码;

- 对密码进行循环加密;

- 加盐(使用较长且复杂的盐值,甚至随机的盐值);

- 综合使用以上方案。

原文地址:https://blog.csdn.net/weixin_48997613/article/details/108539706

版权声明:本文内容由互联网用户自发贡献,该文观点与技术仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌侵权/违法违规的内容, 请发送邮件至 dio@foxmail.com 举报,一经查实,本站将立刻删除。